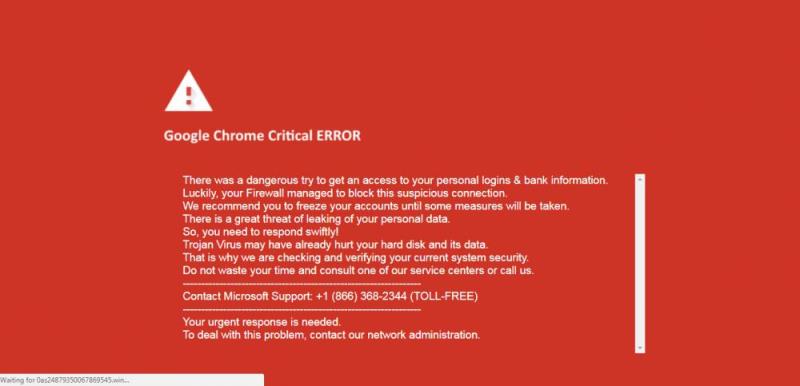

google chrome重大なエラー赤い画面

今日、Google Chromeブラウザでウェザーステーションを閲覧しているときに、Google Chromeの重大なエラーの赤い画面が表示されました.スクリーンショットを含めました.閉じるために赤いxをクリックしても機能しなかったため、タスクマスターを使用してログオフする必要がありました.ハッカーに見えます

身代金を押さえつけようとしていた!これは、Google Chromeで問題が発生した非常に長い期間で初めてです.ブラウザの履歴などを削除してCC CLEANERを実行しました.それ以来登場していない.MSEに表示されることはなく、警告や検疫もありません.

私のコンピュータシステムに関する限り、Google Chromeの重大なエラーの赤い画面は何か心配ですか?

もう1つの懸念は、このTrojan:JS/Flafisi.CとTrojan:JS/Flafisi.Dです.

ネットサーフィンをしている間、毎日2~4倍の頻度で表示されます.ie11とインターネットサーフィンyahooを3~4年間使用しており、MSEが他の脅威を検出および隔離したのは過去4~5回だけでした.MSEは現在検出および隔離しています

Trojan:JS/Flafisi.Cおよび/またはTrojan:JS/Flafisi.Dmalwareより頻繁に.数日前にTrojan:JS/Flafisi.CやTrojan:JS/Flafisi.Dについてマイクロソフトコミュニティに通知しました.

私は、さまざまなApplicationやインターネットの閲覧にie11とgoogle chromeの両方のブラウザを使用しています.過去数か月にマルウェア、脅威、ウイルスなどが大幅に増加した理由を誰か知っていますか?

ありがとう

返信リスト(回答:14)

スクリーンショットの証拠は詐欺であり、終了するだけです.

Windowsとアンチウイルスソフトウェアを更新して、システム全体のScanを実行します.また、Windows DefenderオフラインでScanを実行します.

https://support.Microsoft.com/ja-jp/help/17466/Windows-defender-offline-help-protect-my-pc

応答1# ->にスキップ4 #DMacG 17興味のある人のために、私はこのページが登場するのはそれほど本当に本当にいませんでした、私はそれがどのように見えたか、それがそこにどのように持っているかを見つけることにどれだけ興味を持っていたかにもっと面白かったです.私が見つけたすべてのもの(本当にアマチュアのような)操作を指しています.

ただし、コードがWindows UIを侵害することに管理されているコードがどのように管理されていたか、またそれがローカルに生成された(システム上の既存の厄介なものから)、またはそれがそうであれば調査することを決定することに興味がありました.外から「送られた」

サーバー誰もがゾーンを出すことを避けるために、私が調査した方法の詳細をスキップし、私が見つけたものに行きます.あなたが望むならば、私に尋ねてください.

1.このページはブラウザに送信されました.私の特定のケースでは、イベントを.ONMouseClick->HTTP POST GET REQをトレースすることができました->サーバーがポップアップクラスとして邪悪な赤いwindows を発射します.

2.何人かのサーバーがこのゴミを明らかにホスティングしているので、私はそれらを追跡し、それらを知らせることにしました.それが最も妥協したようなように思われたように思われたように思われたように思われたようです.

障壁.しかし、私が見つけたことがとても素人だったのは、不信から複数回チェックしなければならなかったように見えました. 赤い警告ページは「借りた」コードのほとんどMishmashであり、私は深刻なセキュリティの可能性がないということが見つかりました

脅威タスクマネージャを起動してプロセスを終了するだけです.最後に私は彼らの名前registrarを呼び出して、アカウントを禁止した(あらゆるTOSの違反)が、電話で30分後に、そして絶対にノーチを取得し、絶対にいいえ-「多分あなたはマイクロソフトに連絡する必要がある」彼らと言う!

私はあきらめたがここにはすべての情報があります:

現在の4/5/2018

生のwhoisデータドメイン名:0AS24600974633008881.WIN

レジストリドメインID:DB2937D67BE4F4EC382B482E73B278DD4-NSR.

Registrar Whois Server:whois.namecheap.com

レジストラURL: リンク:M.

更新日:2018-03-15T19:55:01Z

作成日:2018-03-10T19:55:00Z

レジストリ有効期限:2019-03-10T19:55:00Z

レジストラ:NameCheap、Inc.

レジストラーIANA ID:1068

Registrar abuse連絡先電子メール:@ namecheap.com

Registrar乱用連絡先電話:+1.6613102107

ドメインのステータス:ClientTransferProhibited リンク:EPP.#ClientTransferProhibited

レジストリ登録者ID:C5706F34B73E34DA497BE7C3BDD87C749-NSR

登録者名:whoisguardは保護されています

登録者組織:whoisguard、Inc.

登録者通り:P.O.ボックス0823-03411

登録者通り:

登録者通り:

登録者シティ:パナマ

登録者州/県:パナマ

登録者郵便番号:

登録者国:PA.

登録担当者:+ 507.8365503

登録者Phone Ext:

登録者FAX:+ 51.17057182

登録者FAX EXT:

登録者の電子メール:@whoisguard.com

レジストリ管理者ID:CEEBAFAA23744492284FCDB4001746F13-NSR.

管理者名:whoisguard Protected.

管理者組織:whoisguard、Inc.

管理街:P.O.ボックス0823-03411

管理街:

管理街:

管理都市:パナマ

管理局/県:パナマ

管理者郵便番号:

管理国:PA

管理電話:+ 507.8365503

管理者電話ext:

管理ファックス:+ 51.17057182

管理者FAX EXT:

admin email:@whoisguard.com

レジストリテックID:C7BB945E34B0C499099169007F95CB235-NSR

技術名:whoisguard Protected.

Tech組織:whoisguard、Inc.

Tech Street:P.O.Box 0823-03411

Tech Street:

Tech Street:

技術都市:パナマ

Tech State/Province:Panama.

テック郵便番号:

技術国:ペンシル

Tech Phone:+ 507.8365503

Tech Phone Exc:

Tech Fax:+ 51.17057182

Tech Fax Ext:

Tech Eメール:@whoisguard.com

ネームサーバー:C.DnSpod.com

ネームサーバー:B.DNSpod.com

ネームサーバー:a.dnspod.com

応答4# ->にスキップ5 #GreginM 5ここであなたの努力に感謝しますDMACG.これらの技術サポートSCAMページは、JavaScript Modal Alert(ダイアログループ)をループすることで、伝統的にブラウザをロックしています.これにより、フォーカスがブラウザに返されるのを防ぎます-新しい詐欺の多くは

複数の要素を介してループします.私たちは、「マルウェアサイトリダイレクト」を説明しているものを呼び出しています.つまり、MSNニュースポータルページ(たとえば)は、侵入先の「広告」を通じて配置されるリダイレクトによってマルウェアドメインにリダイレクトされていることを意味しています.

チャンネル(したがって、「誤動率」という用語).私は、Ublock OriginとのMSNのドメイン接続を監視/ブロックすることによって、この最も明確に見ることができます.しかし、Ublock Originがこれらの偽のAdobe Flash Playerの更新ページ(Trojan:JS/Flafisi.d)の一部をフィルタリングしていないことを報告しています.実際には標準です

Ublock Originのスクリプトまたはフレームフィルタで潜在的にフィルタリングできる可能性があるJavaScriptのリダイレクト.私はここで私の要素の外にいて、これらのリダイレクトの性質上の洞察、そしてUblockの起源をカスタマイズする必要があるという提案を理解するでしょう

デフォルトのドメイン/リクエストのブロック設定がこれらの無効な「脅威」をブロックしなかった場合.私はこれらの技術サポートの詐欺のページからの脅威がほとんど疑わしいユーザーが詐欺される可能性があるということです.しかし、少なくともMSN News Portalでは、ほとんどの場合、ほとんどの場合、偽のAdobe Flash Playerの更新誤動作テンプレートです.

-およびFlashPlayer.htaプログラムの最新の分析は、Ransomwareを含むあらゆる種類のペイロードに簡単に適合させることができる複雑なダブルダウンローダであることを示しています:www.proofpoint.com/us/threat-insight/post...

だから私は個人的には、影響を受ける高画質ポータルのいずれかをできるだけ早く清掃する必要があると確信しています.疑う余地のないユーザーがそこにあまりにも多くあり、古いOSS、弱いAVアプリ、および広告ブロッカーがないPC上のそれらの多くがあります.地域のモデレータはしました

この問題をマイクロソフトに直接エスカレートすることを試みますが、無効にしてください.そのため、インターネットセキュリティ分析チームがこの現在のキャンペーンで突然ピックアップしない限り、アラームを鳴らすことができる唯一の方法は、高プロファイルホストサイトを報告することです.

自分自身が「安全ではない」とまさにこの時点で何をしているのか.マルウェアページ自体が絶えず新しく登録されているため、これらの悪意のあるドメインを報告するためのスマートスクリーンレポートシステムが厳密に設計されていたことを恐れています. ドメイン.また、スマートスクリーンフィルタはホストドメインを悪意のあるドメインと関連付けるのに十分なほどスマートではないようであるため、ホストドメインを「危険」に報告することは、サイトの所有者にとってこの問題にフラグを立てるための唯一の方法になるようです.これは実際にです

これらのリダイレクトのほとんどにはかなり簡単にやることができます(Tech Support SCAMページを含むもの、私が見たものから).Edgeで、をクリックします Settings>フィードバックの送信>解析されていないサイトマルウェアのドメインを報告し、ブラウザをクリックするだけです. ページバックアウト矢印ホストページに戻る-そして「安全でない」として報告する:Greginmich

応答5# ->にスキップ6 #DMacG 1私はまだ本当の良い研究をするのに時間があったのはあまりありませんでしたが、私がそんなに見つけたことを共有するだろうと思った私は私がこれまでに見つけたことを共有すると思いました.

私はWindowsイベントログのレビュー(常にそのような楽しさせます)のレビューを行うことにしましたが、イベントが起動されたのかを確認します.ほとんどのブラウザの活動が明らかな理由でメインOSから比較的分離されていることをすでに知っていると確信しています-私の驚きを想像してください

の下に録音されたイベントの柔軟なイベントがあったことを調べるには

「Applicationとサービス」->「マイクロソフト」->Windows->Windows Defender->operational '「詐欺ページ」がChromeによってロードされたとき、それは予想されるように小さなキャッシュファイルを作成しましたが、そのキャッシュファイルは自動的にそれをマイクロソフトにアップロードし、通知するのを邪魔しなかったWindows Defenderのコンポーネントによって直ちに認識されました.私または

Defender自体にレコードを作成しても.さらにログでさえも、Microsoftを受信した後、My FileがDynamic Signature Serviceをアクティブにして追加のシグネチャを取得し、それがシステム "標準"ライブラリに追加されたことを示しています.合計

18の新しい署名の更新が作成され、コンパイルされ、それらが私に送信されるまでにわずか2秒後にタイムスタンプされました.すべてversion番号0.0.0.0でマークされています.それからそれはすべて終わった.だから、マイクロソフトが少なくともこの問題に興味があるようです.残念ながら、イベントが発生する前にいくつかのターゲット低レベルの監視ツールを設定する必要があるため、このメタデータよりも多くのものにアクセスできません.

今私にとって本当の挑戦は、意図的に別のイベントを引き起こす方法を見つけています.それについての情報はありますか?

また、「詐欺ページ」に関する私のコメントは、総アマチュアごみの一部であることは、それと「攻撃」の洗練されたミスマッチがあるように見えると言っていました.あなたはかなり正しいですが、あなたや私は難しいターゲットであるかもしれません、

実際のリスクにある他の多くのユーザーがいます.ここに関心のある深刻な原因が見えます.MSN.comなどの高水準ドメインが「安全」であるというエンドユーザーの仮定を指摘したので、それにさらに洗練された

(つまり、正当なものとして知覚される)リダイレクト-良くない.私はこの問題を扱うための効果的な方法で推測する前に関与する力学のより良い考えを得るために関連するコードを分析する機会が非常に好きです.私は何も役に立つと言うのに十分なわけではありません.

応答6# ->にスキップ7 #RobKochすでにGregについて述べたように、Microsoftがこれらの攻撃を知っていること、またはより直接的に悪意のあるversionを阻止する機能が存在しないことは明らかであるため、どちらも驚くべきことではありません.

DMacGが攻撃を繰り返す能力に関連して持ち出した質問は、広告ブロックを使用したためにこれらに悩まされただけでなく、それでも経験できなかったので、まさに私が最も興味を持ったものです.一度でも

これと、干渉する可能性があると思われる他のいくつかのセキュリティ設定の両方を削除しました.そのため、これらの問題に遭遇しない理由や、Yahoo、Microsoft、主要なWebサイトがそれらを完全に停止できないように見える理由についての指摘に、さらに興味を抱くようになりました.

最初の質問は、少なくとも部分的には満足のいくものでしたが、そのようなキャンペーンのターゲティングに関連するさらに詳細な情報を見つけました.たとえば、この次の記事は焦点を当てていますが

Facebookを介した攻撃について、Facebookがどのような種類のデータを使用してそのような広告をターゲティングできるかを確認し、キャンペーンを調査しようとしている可能性がある私たちのような広告から広告を保護することは非常に興味深いです.www.bloomberg.com/news/features/2018-03-27...

これと変更の理由の両方について私が見た中で最も深い技術的議論エクスプロイトキットから強制リダイレクトへの移行については、配信に使用されていることが発見された28の偽の広告代理店についても説明する次の記事で説明されています.

2017年のマルバタイジングキャンペーン.したがって、私自身の疑いは、MicrosoftとYahooがこれらのキャンペーンを完全に認識しており、それらを使用して、必要な国の法執行機関を特定し、最終的には関与するために必要なデータを収集して照合していることにあります本当に

加害者を永久にシャットダウンします.補足のDMacGとして、「詐欺ページ」は完全にゴミのアマチュアの断片であるとのあなたの考えは、私はあなたがその不適切な言葉遣いとフォーマットされた外観を意味していると思いますが、通常は意図的なものです.これは、よりインテリジェントに保つための追加フィルターとして機能するために行われます

電話で応答する個人.その理由は、最初は電話に出てスクリプトで操作する、あまり能力のないテレマーケティング担当者の時間を無駄にしないためです.ロブ

<編集>余談ですが、これらのキャンペーンのターゲティングに関してもう1つ疑いがあるのは、読んでいる記事が保守的なアイテムと見なされるものに向かう傾向があることです.これは、他のより具体的なターゲティングの副作用である可能性がありますが、

どちらかが確認できるかどうか知りたいのですが.また、DMacGは、これらのポップアップを体験するための最も信頼できる方法であり、ネットのシード部分など、攻撃されると予想される種類のWebサイトを閲覧することです.ただし、これらはおそらく他の特定のキャンペーンに関連しています

過去にこれらの評判の悪いゾーンをターゲットとすることが知られていたため、必ずしも同じ攻撃プロファイルを提供するとは限りません.

応答6# ->にスキップ8 #GreginMもちろん、私たちの一部は、これらのマルウェアサイトのリダイレクトを研究するためにHinterlandsに冒険する必要はもうありません.だから試してみるべき最初のこと

MSNニュースページを開き、15分間目を覚まします.それは私にとって通常十分です.重要な警告!

MSNニュースの訪問Portalはあなた自身のリスクになります.これらのリスクには、マルウェア、技術サポート詐欺、および暗号採掘攻撃にさらされていますが、これらに限定されません.物語や推測の時間はありませんが、他の人々がこれらの強制リダイレクトにも焦点を当てていたConfiantの記事から学ぶことができて、私は率直に驚くべきことを率直に驚いていました.-リダイレクト

保護.だから私は重要な移行がすでに進行中であると思います.そして善はそれがどれくらいの時間を知っていますどれくらいこれを選ぶか、そして彼らがどれだけキャッチアップするかをどのくらい演奏するかを知っています.その間、たぶん私たちは近づくことができるかもしれません

この強制的なリダイレクトビーストの性質と、どのような構成が変更されるかを確認します.

Ublock Originは、事前設定されたドメイン/リクエストブロックがそれらを防ぐのに十分ではない場合に役立つ可能性があります.https://blog.chromium.org/2017/11/expanding-user-protections-on-web.html.

Confiant Researchに少し深く見て、これらの強制リダイレクトは実際には本質的に単純なJavaScriptリダイレクトであるという私の疑いが確認されました.

から設定できます.

window.top.location= " リンク:M. "はクロスドメイン広告IFRAME:だから、これは、UBlockの原点のフレームブロックオプションが、プリオンフィギュレーションドメイン/リクエストブロックがマルウェアサイトのリダイレクトを防ぐのに効果的ではない場合に試行するものである可能性があるかどうかを不思議にしました.そしてこのUblock Originサポート文書を読む

私はおそらく正しいトラックにあることを私に説得しました:github.com/gorhill/ublock/wiki...

この文書は、この無効な問題に関する私の元のスレッドの偽のAdobe Flash Playerの更新ページへのこれらの強制リダイレクトのための「標準モデル」としてすでに採用されていた校点分析を指します:

www.proofpoint.com/us/threat-insight/post...

私はTrojanを見ています:js/flafisi.dの検出と技術サポートの詐欺詐欺の詐欺

だからUblockの起源が悪意のあるリダイレクトを一貫してブロックしていない場合は、アドオン保護のためのフレームブロッキングオプションを暫定的に推奨します-しかしもちろん、それ以上の情報や提案がまだ不安になります

DMACGを提供できます.Greginmich

応答8# ->にスキップ9 #DMacGこの時点で私はあなたの結論に同意し、ホワイトリストのoptを使ってブロックの厳格な方針を強制します.それが誰かに対処するための面倒の多すぎるならば、私は彼らがその結果にも対処できると思います.

書いたら:

もちろん、私たちの一部は、これらのマルウェアサイトのリダイレクトを研究するためにHinterlandsに冒険する必要はもうありません.だから試してみるべき最初のこと

MSNニュースページを開き、15分間目を覚まします.それは私にとって通常十分です.重要な警告!MSNニュースポータルを訪問するとあなた自身のリスクがあり、これらのリスクには、マルウェア、技術サポート詐欺、および暗号にさらされることが含まれますが、これらに限定されません.鉱山

攻撃あなたのブラウザをそのページで開くだけで短時間でイベントを生成すると言っていますか?私は彼らがこれを修正しようとした巨大な「髪の毛」で走り回っていないとは思えません.あなたは私にそのように私にURLを与えることができますか

正しいものを使っていることを確認できます.この問題は興味深く、迷惑な、奇妙なものです.本当の謎のように、すべての主人公は疑わしい方法で行動しています.私は習得するのにもっと多くのことがあると思う.

応答9# ->にスキップ10 #GreginM時には1分以内にDMACG-そしてそれは今朝いつものように再び「悪いニュース」でした:

しかし、夕方のニュースは、マイクロソフトが元のスレッドに答えたばかりで、これらの誤った事件を報告することを意図した目的に戻ってきました.だから私の質問-本当に「誰かの世話はない」とは

現在の「はい」と答えられています.そして私はここでパーティーのように感じます-私のためにどちらの人はただパイナップル逆さまのケーキとプレミアムコーヒーです.私が今ドメイン接続を見ると、すべてが突然「緑」であるので、それは彼らのように見えます

清潔なものを清掃しました.ただし、バックグラウンドで実行されていたMSNニューステストページは、そのようにEdgeブラウザをクラッシュしたばかりであるので、「やり方のもっと働く作業」についての正しい恐れがあります.そのページは次のとおりです.私たちはクロムのリダイレクトブロッカーをバイパスするために開発されたジルコニウムが開発されたコードに似たものを扱うかもしれないように見えます:

Greginmich

応答10# ->にスキップ11 #GreginM偽のAdobe Flash Playerの更新がAdchoicesによって提示されていたことに気付いたばかりですが、私が要素を検査したとき、それはDOMから消えました-そして私はこのような偽のAdobe Flash Playerアップデートでヒットしました.ページ:

www.msn.com/ja-JP/news/politics/trump-wants-to-reshape-the-courts-a-liberal-judge-him...

係属中の編集編集が行われるまで、元のスレッド内のこれらのインシデントの報告に耐えられることに注意してください.

Greginmich

応答11# ->にスキップ13 #RobKoch 1グレッグ、

これらのレポートの作成を求めている元のスレッドを混乱させたり混乱させたりしたくないので、このスレッドに戻って、全体的な理解に役立つ可能性があるいくつかのメモを追加します.

これらの攻撃を再現できなかった理由に関する私自身の混乱は、それらの表示のブロックに関連する可能性があるすべての構成アイテムを削除した場合でも、最終的に、ポイントを逃していたことに気づきました.

ここでの問題全体は本当に標的を定めているため、攻撃を本当に防ぐ唯一の方法は、そもそも標的になることを避けることです.これは、通常のデフォルトのWindowsシステムとは異なり、主要なWebサイトでこれらのいずれも見たことがない理由を説明しています.

私はすべて追跡を回避するように特別に設定されています.つまり、追跡リストが私のブロッキング保護であることの代わりに、特定の場合に役立つ可能性が高いですが、実際には追跡に関連する構成アイテムであり、Cookieやコア広告IDを含めて私を保護しています.

新しいシステムをセットアップするときに最初に行うことには、プライバシー設定を変更して広告IDを無効にすることなどがあります.また、アクセスするサイトにDo Not Trackリクエストを送信するために通常使用するInternet Explorerブラウザーを構成し、両方を追加します

EasyPrivacyおよびStopgoogleTrackingリストとサードパーティのCookieもブロックします.これらの設定は、個人を特定するトラッカーIDを提供しないようにWindows、Microsoft、評判の良い主要なWebサイトに通知し、Googleなどの特定の組織がこれを簡単に実行できないようにする効果があります.これを組み合わせる

私のテストアカウントはローカルマシンアカウントであり、広告ネットワークでは通常、空白のページのように見えます.これらの設定を尊重しない場合でも、信頼できるWebサイトが通常そうであるということは、を得る

機会.つまり、これらのポップアップを受け取った人に影響を与える実際の問題はセキュリティではなく、プライバシーであり、メーカーに関係なく、今日のすべてのデバイスのデフォルトであるため、常に監視を許可されています.

これは間違って言っているわけではありません.それは、適切にターゲットを絞った広告を受け取る方法だからですが、これらの悪意のあるポップアップがターゲットにされている方法でもあるのは明らかです.広告IDを無効にするだけで十分な場合があります.

これらをシャットダウンしますが、自分でテストするつもりはありません.PCの所有者のほとんどには、自分の設定をお勧めしません.これは、Forbesなどの特定の主要なWebサイトを妨害する傾向があるため、広告を表示する機能がないとコンテンツを表示できないためです.私も持っていました

最近、比較的無害なEasyPrivacy追跡リストに問題が発生しました.これにより、返信したり、追加のページを読んだりするときに、これらのMicrosoftフォーラムがハングアップするように見えますが、これは非常に長い遅延である可能性があります.私はしていません

このサイトを使用している間のみ、リストを確認して無効にするだけです.私はこれらの特定のポップアップの問題はなく、MSNとして管理されていないWebサイトに直接アクセスした場合にのみ同様の問題を再現できるため、他のスレッドには投稿しません.私は単にあなたに比較的明白なポイントを知らせたかっただけです

この状況を完全に明確にし、最初に比較的極端な設定を選択した理由を正確に示すことはできませんでした.もぐらたたきをプレイして頑張ってください.検出が提供するかどうかを確認するために、RodrigoがWindows Defenderに直接接続できるかどうか、または個別に存在する場合はマルウェア対策チームに接続できるかどうかを判断することを望んでいるかもしれません

すでに各ローカルPCを表示しているため、SmartScreenよりも完全な情報.セキュリティグループは通常、MSNのような製品をサポートするグループとは異なる目標を持っているので、この点については、あなたと私が別のところで話します.その他

マルウェア対策グループが情報を共有することを決定しない限り、製品グループがこの情報を閲覧することはほとんどないため、私はそれらについて話し合っており、エンドユーザー製品グループについて話していました.ロブ

応答4# ->にスキップ12 #PowerAcGoogle Chromeの使用中に、いずれかのシステムで「google Chromeの重大なエラーの赤い画面」が表示されました.タスクマネージャーでChromeを終了した後、Chromeを再度開き、[履歴]を選択することで、エラーページを簡単に再作成できました.

最近閉じたページをクリックする.これがお役に立てば幸いです.PowerAce

応答12# ->にスキップ14 #DMacGあなたがここにいるのは私たちが解決しようとしていた問題ではないと思います.問題は広告から発生し、これは広告が選択され、その後ページの制御を超えてエンティティによって提供されるページ内のページ内のページです.

自身.この特定の問題のまれな出現を考えると、同じページに2回ナビゲートすると同じ問題が発生する可能性が非常に低いです.それを言ったことは、問題を引き起こしたそのページに戻りました、そしてそれは再び問題を引き起こしましたか?もしそうなら、それは興味深い脆弱性かもしれません.

それが機密ではない場合は直接リンクを提供することができますか?

トロイの木馬:js/flafisi.c/trojan:js/flafisi.dインターネットからの脅威

基本的には、他の人がインターネットで見ているのと同じ問題(しかし別のポップアップで).

私は先月勝つの10を使って最初の頃からそれを初めて見ました10-私はCTRLを使用してタスクマネージャにアクセスしなければなりませんでした.悪化するが固定可能.

で推奨されるようにadblockerを入手する場合

Trojan:JS/FlafiSi.D

これが発生するのを防ぐのに役立ちます.

これは、さまざまなブラウザに使用されているテンプレートです.>

これは非常に広範囲にわたる誤動作のキャンペーンの手仕事であることがほとんど確実ですが、なぜ誰もそれを拾ったように思われないようなものはまだ私にとって謎です.これらの繰り返し検出は、攻撃ベクトルを仮定している場合は説明が簡単です

は妥協された広告ドメインです.

永続的なマルウェアの存在:

そして実際には、疑わしい広告ドメインがホストサイトへの接続を選択的に妨げるUblock Originのような広告をインストールするだけで、私たちの多くがこの問題を管理することができました.

Ublock Originには、いくつかの細かなスクリプトブロック機能も含まれていますが、ここでの問題をここで管理することができました.「ボックスから外して」対応するドメインブロック機能だけです.EdgeのADブロッカー拡張機能は、Edgeから直接入手できます

設定メニュー:

<強力>設定その他>拡張機能>ストアから拡張機能を得る

と文書.そして他のブラウザにUblock Originをインストールするための手順は、次のとおりです.

https://github.com/gorhill/ublock.

Greginmich